1. Sieci lokalne i rozległe

Z punktu widzenia złożoności, sieci komputerowe można podzielić na grupy:

- LAN (Local Area Network)

- Jest to najpowszechniej spotykany rodzaj sieci, który składa się z kilkudziesięciu do kilkuset komputerów połączonych w miarę możliwości jednolitym nośnikiem. Sieci te zainstalowane są na niewielkim obszarze (np. w jednym budynku).

- WAN (Wide Area Network)

- Większość sieci rozległych to kombinacje sieci lokalnych i dodatkowych połączeń między nimi. Do określenia zasięgu i rozmiaru sieci rozległych, stosowane są następujące terminy:

- Sieć miejska (MAN - Metropolitan Area Network)

- Jest to sieć WAN obejmująca niewielki obszar geograficzny. Zasadniczo sieci takie obejmują jedno miasto lub region.

- Sieć uczelniana (CAN - Campus Area Network)

- Termin stosowany często do określania sieci WAN łączącej poszczególne wydziały w ośrodku akademickim.

1.1. Sieć LAN

Najczęściej spotykany rodzaj sieci w firmach. Sieci te składają się z kilku do kilkudziesięciu komputerów spiętych ze sobą w konfigurację magistralową, opartą na kanale przewodowym w postaci np. kabla koncentrycznego, lub w gwiazdę (jest to gwiazda logiczna, jednakże fizycznie widziana jest jako szyna-magistrala), jeśli "medium" jest światłowód lub skrętka.

Jeżeli użyto topologii gwiazdy, to maksymalna odległość (w zależności od rodzaju huba i kart sieciowych) pomiędzy serwerem a stacjami roboczymi wynosi około 100 metrów.

Jeżeli natomiast użyto kabla koncentrycznego, to "gałąź" sieci może mieć 180-300 (cienki), 500-1000 (gruby) metrów w zależności od użytej karty sieciowej. Stacje robocze umieszczane są w odległości od 1 do 3 metrów (kabla) od siebie. Jeśli zostanie osiągnięta maksymalna długość kabla, można zastosować repeater (wzmacniacz - maksymalnie 4 na jednej "gałęzi"), bridge (most) lub router (rozgałęźnik).

Ponieważ sieci lokalne są ograniczane przez obszar, liczbę współpracujących komputerów, ich typ, przepustowość sieci, szybkość pracy, wprowadzono pojęcie i rozwiązania Extended LAN. Idea ta oparta jest na połączeniu kilku różnych sieci lokalnych ze sobą niezależnie od standardu, w jakim pracują, w sposób rozszerzający możliwości każdej z nich.

1.2. Sieć WAN

Przykładem tego typu sieci mogą być sieci ISDN (Integrated Services Digital Network) - sieć cyfrowa z integracją usług. Sieci tego typu powstały w Europie Zachodniej (Francja, Niemcy), w Australii, Japonii, Stanach Zjednoczonych. ISDN wykorzystuje łącza telefoniczne, istniejące okablowanie sieciowe. Sieć ta daje możliwość transmisji pięciokrotnie szybszej niż przy użyciu modemu.

Nie można także zapomnieć o sieci NASK (Naukowa i Akademicka Sieć Komputerowa) i najbardziej chyba znanej sieci WAN, którą jest Internet.

Sieci rozległe są aktualnie tworzone i bardzo szybko rozwijają się. Na świecie powstaje wiele sieci rozległych, zarządzanych i wykorzystywanych przez wielkie korporacje przemysłowe, banki, uczelnie.

1.2.1. Polskie, wybrane sieci uczelniane (CAN)

- Warszawa - JBRNASK

- Toruń - Uniwersytet Mikołaja Kopernika

- Wrocław - Politechnika Wrocławska

- Kraków - ACK CYFRONET

- Łódź - Politechnika Łódzka

- Śląsk - Politechnika Śląska w Gliwicach

- Szczecin - Politechnika Szczecińska

- Rzeszów - Politechnika Rzeszowska

- Trójmiasto - Politechnika Gdańska

- Lublin - Uniwersytet im. M. Skłodowskiej-Curie

- Poznań - Instytut Chemii Bioorganicznej

2. Typy sieci lokalnych

W referacie przyjęto definicję sieci lokalnych zaczerpniętą z książki M. Sportacka: "Sieci komputerowe". Według autora "typ sieci opisuje sposób, w jaki przyłączone do sieci zasoby są udostępniane."

Zasobami są zarówno klienci, serwery (jak i inne urządzenia), pliki, itd., które do klienta lub serwera są przyłączone. Zasoby udostępniane są na jeden ze sposobów:

- Równorzędny

- Serwerowy

2.1. Sieci równorzędne (peer-to-peer, czyli każdy-z-każdym)

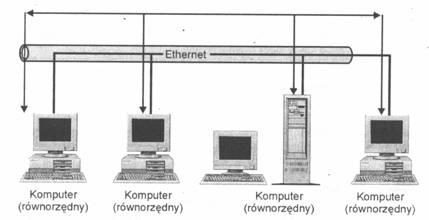

W takich sieciach wszystkie komputery mogą się ze sobą komunikować na równych zasadach. Udostępniają one swoje zasoby (pliki z danymi, drukarki czy inne urządzenia) pozostałym użytkownikom i same również pobierają dane z innych maszyn. Każde urządzenie w tego typu sieciach może być jednocześnie klientem, jak i serwerem. Dlatego na każdym komputerze musi być zainstalowany system operacyjny lub specjalne oprogramowanie, które umożliwi realizację funkcji serwera i stacji roboczej.

Rys.: Sieć typu każdy-z-każdym

Źródło: Sportac, M. (1999). Sieci komputerowe, księga eksperta. Gliwice: Helion, strona 49

- Korzyści

- Do zalet sieci równorzędnych należą prosta budowa (uruchomienie i konfiguracja nie wymaga dużej wiedzy) oraz małe koszty (brak wydatków na serwer z oprogramowaniem). Ponadto realizacja sieci może być wykonana na bazie popularnych systemów operacyjnych.

- Ograniczenia

- Do wad tego rozwiązania należą duża awaryjność, słaba ochrona danych (małe możliwości przydzielania użytkownikom różnych uprawnień), spowalnianie komputerów udostępniających swoje zasoby oraz brak centralnego składu udostępnionych zasobów (problem wyszukiwania informacji i tworzenia kopii zapasowych danych). Trzeba również pamiętać, że pliki i inne zasoby dostępne są tylko wówczas, gdy włączony jest odpowiedni komputer.

- Zastosowania

- Sieci typu każdy-z-każdym są idealne dla małych instytucji z ograniczonym budżetem technologii informacyjnych i ograniczonymi potrzebami współdzielenia informacji.

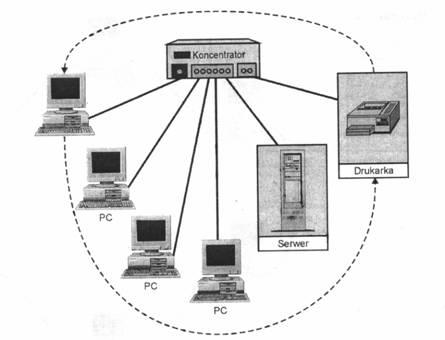

2.2. Sieci oparte na serwerach (klint-serwer)

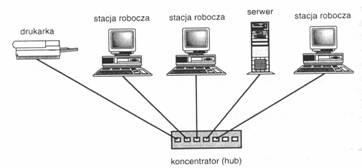

Rys.: Sieć typu klient-serwer

Źródło: Sportac, M. (1999). Sieci komputerowe, księga eksperta. Gliwice: Helion, strona 52

W sieciach klient-serwer zasoby często udostępniane gromadzone są w komputerach odrębnej warstwy, zwanych serwerami. Serwery zwykle nie mają użytkowników bezpośrednich. Są one raczej komputerami wielodostępnymi, które regulują udostępnianie swoich zasobów szerokiej rzeszy klientów. W sieciach tego typu zdjęty jest z klientów ciężar funkcjonowania jako serwery wobec innych klientów. Taki typ sieci tworzy się za pomocą systemów Windows NT/2000 Server, Novell NetWare czy Linux.

Wyróżnia się kilka rodzajów serwerów (klasyfikacja zaczerpnięta z książki B. Komara: "TCP/IP dla każdego"):

- Serwery katalogów

- Dostarczają scentralizowanej usługi katalogowej, służącej do zarządzania kontami użytkowników, grup i stacji sieciowych oraz umożliwiającej scentralizowanie procedur uwierzytelniania i autoryzacji.

- Serwery plików i drukarek

- Zapewniają bezpieczne składowanie wszystkich danych. Mogą również obsługiwać kolejki drukowania, które zapewniają dostęp do urządzeń drukujących udostępnianych w sieci.

- Serwery aplikacji

- Pełnią funkcję serwera aplikacji typu klient-serwer. W środowisku typu klient-serwer, na kliencie uruchamiana jest jedynie niewielka wersja programu (tzw. procedura pośrednicząca), która zapewnia możliwość łączenia się z serwerem. Aplikacja po stronie serwera jest wykorzystywana do wykonywania silnie obciążających procesor zapytań klienta. Przykładami serwerów aplikacji mogą być serwery WWW i serwery baz danych.

- Serwery pocztowe

- Zapewniają klientom sieci możliwość korzystania z poczty elektronicznej. Wykorzystanie bram pozwala przekazywać pocztę pomiędzy różnorodnymi systemami pocztowymi.

- Serwery bezpieczeństwa

- Zabezpieczają sieć lokalną, gdy jest ona połączona z większymi sieciami, takimi jak Internet. Do tej grupy należą firewalle i serwery proxy.

- Serwery dostępu zdalnego

- Ich zadaniem jest umożliwienie przepływu danych między siecią a odległymi klientami. Klient odległy (zdalny) może używać modemu do uzyskania połączenia telefonicznego z siecią lokalną. Może również wykorzystać technikę tunelowania (VPN) i połączyć się z siecią lokalną za pośrednictwem sieci publicznej, takiej jak Internet. System, który umożliwia te formy dostępu do sieci to serwer dostępu zdalnego. Może on zostać wyposażony w jeden lub więcej modemów służących zapewnieniu zewnętrznego dostępu do sieci albo też w porty wirtualne, wykorzystane przez połączenia tunelowane. Po połączeniu klienta z siecią może on funkcjonować w podobny sposób jak przy bezpośrednim przyłączeniu do sieci przez kartę sieciową.

- Korzyści

- Zaletami sieci z serwerem dedykowanym są duże bezpieczeństwo danych (pełna kontrola osób upoważnionych do dostępu do informacji), centralizacja danych (kompleksowa, łatwa archiwizacja danych oraz możliwość pracy grupowej), wysoka wydajność sieci (zadania sieciowe wykonuje serwer, nie obciążając innych komputerów), możliwość udostępniania innych usług (serwer WWW, FTP i wiele innych).

- Ograniczenia

- Do wad takiego rozwiązania należą duże koszty inwestycyjne (dodatkowy komputer z oprogramowaniem), trudniejsza administracja siecią oraz duże koszty czasu przestoju sieci z powodu awarii serwera - w takiej sytuacji wstrzymana zostaje praca na wszystkich komputerach w firmie. Należy dołożyć wszelkich starań, aby w razie awarii istniała możliwość szybkiego jej usunięcia.

- Zastosowania

- Sieci oparte na serwerach są bardzo przydatne, zwłaszcza w organizacjach dużych oraz wymagających zwiększonego bezpieczeństwa i bardziej konsekwentnego zarządzania zasobami przyłączonymi do sieci.

3. Topologie fizyczne sieci lokalnych

Topologia jest to sposób połączenia stacji roboczych w sieci lokalnej. Topologia fizyczna definiuje geometryczną organizację sieci, czyli sposób fizycznego połączenia ze sobą komputerów oraz urządzeń sieciowych.

Trzema podstawowymi topologiami sieci LAN są magistrala, gwiazda i pierścień. Jednak w referacie zostały przedstawione również inne topologie.

3.1. Topologia magistrali

Rys.: Sieć o topologii magistrali

Źródło: Komar, B. (2002). TCP/IP dla każdego. Gliwice: Helion, strona 35

Topologię magistrali wyróżnia to, że wszystkie węzły sieci połączone są ze sobą za pomocą pojedynczego, otwartego kabla (czyli umożliwiającego przyłączanie kolejnych urządzeń). Kabel taki obsługuje tylko jeden kanał i nosi nazwę magistrali. Niektóre technologie oparte na magistrali korzystają z więcej niż jednego kabla, dzięki czemu obsługiwać mogą więcej niż jeden kanał, mimo że każdy z kabli obsługuje niezmiennie tylko jeden kanał transmisyjny.

Oba końce magistrali muszą być zakończone opornikami ograniczającymi, zwanymi również często terminatorami. Oporniki te chronią przed odbiciami sygnału. Zawsze, gdy komputer wysyła sygnał, rozchodzi się on w przewodzie automatycznie w obu kierunkach. Jeśli sygnał nie napotka na swojej drodze terminatora, to dochodzi do końca magistrali, gdzie zmienia kierunek biegu. W takiej sytuacji pojedyncza transmisja może całkowicie zapełnić wszystkie dostępne szerokości pasma i uniemożliwić wysyłanie sygnałów wszystkim pozostałym komputerom przyłączonym do sieci.

Topologia ta jest dobrym rozwiązaniem do tworzenia sieci z niewielką liczbą stacji roboczych. Typowa magistrala składa się z pojedynczego kabla, łączącego wszystkie węzły w sposób charakterystyczny dla sieci równorzędnej. Długość sieci nie powinna przekroczyć odległości 185 m (licząc od jednego końca kabla do drugiego). Szyna nie jest obsługiwana przez żadne urządzenia zewnętrzne (niższe koszty utworzenia sieci), zatem każdy sprzęt przyłączony do sieci "słucha" transmisji przesyłanych magistralą i odbiera pakiety do niego zaadresowane. Topologie magistrali są przeznaczone przede wszystkim do użytku w domach i małych biurach.

- Zalety

- Niski koszt okablowania sieci (kabel sieciowy musi być położony jedynie od jednej stacji sieciowej do następnej)

- Prosty układ okablowania

- Duża niezawodność (uszkodzenie jednej ze stacji roboczych nie powoduje awarii działania całej sieci)

- Wady

- Podczas intensywnej transmisji danych może dochodzić do konfliktów, skutkujących spowolnieniem działania sieci

- Niski poziom bezpieczeństwa - wszystkie dane transmitowane są jednym łączem, więc prawdopodobieństwo ich przechwycenia przez nieuprawnionego użytkownika jest duże

- Przerwanie medium transmisyjnego (magistrali) powoduje awarię całej sieci

- Trudna diagnostyka i lokalizacja błędów

3.2. Topologia gwiazdy

Rys.: Sieć o topologii gwiazdy

Źródło: Komar, B. (2002). TCP/IP dla każdego. Gliwice: Helion, strona 38

Połączenia sieci LAN o topologii gwiazdy z przyłączonymi do niej urządzeniami rozchodzą się z jednego, wspólnego punktu, którym jest koncentrator. Każde urządzenie przyłączone do sieci w tej topologii może uzyskiwać bezpośredni i niezależny od innych urządzeń dostęp do nośnika, dlatego uszkodzenie jednego z kabli powoduje zerwanie połączenia tylko z jednym komputerem i nie wywołuje awarii całej sieci.

- Zalety

- Duża przejrzystość struktury sieci

- Elastyczność i skalowalność - łatwość rozbudowy lub modyfikacji układu kabli

- Odporność na uszkodzenia poszczególnych stacji roboczych lub ich połączeń

- Duża wydajność

- Łatwa kontrola i likwidacja problemów

- Wady

- Nadaje się jedynie do tworzenia niewielkich sieci

- Ograniczenie konfiguracji poprzez maksymalne odległości komputera od huba

- Kosztowna (duża długość kabli)

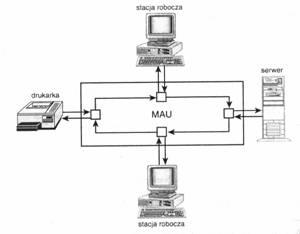

3.3. Topologia pierścienia

Rys.: Sieć o topologii pierścienia

Źródło: Komar, B. (2002). TCP/IP dla każdego. Gliwice: Helion, strona 40

W sieci o topologii pierścienia (ring) wszystkie komputery są połączone logicznie w okrąg. Dane wędrują po tym okręgu i przechodzą przez każdą z maszyn. W układzie fizycznym sieć pierścieniowa wygląda podobnie jak sieć o topologii gwiazdy. Kluczową różnicą jest urządzenie połączeniowe, nazywane wielostanowiskową jednostką połączeniową (ang. MAU - MultiStation Access Unii). Wewnątrz MAU dane są przekazywane okrężnie od jednej stacji do drugiej.

- Zalety

- Możliwy do ustalenia czas odpowiedzi

- Niski koszt i łatwa rozbudowa

- Niewielka długość kabla

- Wady

- Duża awaryjność - uszkodzenie jednej ze stacji roboczej natychmiast unieruchamia całą sieć

- Spadek wydajności wraz z dodaniem kolejnej stacji roboczej

- Trudna diagnostyka uszkodzeń

3.4. Topologia podwójnego pierścienia

Rys.: Sieć o topologii podwójnego pierścienia

Źródło: Komar, B. (2002). TCP/IP dla każdego. Gliwice: Helion, strona 40

W tej topologii (dual-ring) są zazwyczaj tworzone sieci FDDI (ang. Fiber Distributed Data Interface - złącze danych sieci światłowodowych). Sieć FDDI może być wykorzystywana do przyłączania sieci lokalnych (LAN) do sieci miejskich (MAN). Pozwala tworzyć pierścienie o całkowitej długości sięgającej 115 km i przepustowości 100 Mb/s.

Na ruch w sieci o topologii podwójnego pierścienia składają się dwa podobne strumienie danych krążące w przeciwnych kierunkach.

Jeden z pierścieni jest nazywany głównym (primary), drugi - pomocniczym (secondary). W zwykłych warunkach wszystkie dane krążą po pierścieniu głównym, a pomocniczy pozostaje niewykorzystany. Krąg ten zostaje użyty wyłącznie wtedy, gdy pierścień główny ulega przerwaniu. Następuje wówczas automatyczna rekonfiguracja do korzystania z obwodu pomocniczego i komunikacja nie zostaje przerwana.

3.5. Sieć Token Ring

Rys.: Sieć Token-Ring

Źródło: Sportac, M. (1999). Sieci komputerowe, księga eksperta. Gliwice: Helion, strona 58

Pierścienie zostały wyparte przez sieci Token Ring firmy IBM, które z czasem znormalizowała specyfikacja IEEE 802.5. Sieci Token Ring odeszły od połączeń międzysieciowych każdy-z-każdym na rzecz koncentratorów wzmacniających. Wyeliminowało to podatność sieci pierścieniowych na zawieszanie się dzięki wyeliminowaniu konstrukcji każdy-z-każdym. Sieci Token Ring, mimo pierwotnego kształtu pierścienia (ang. ring - pierścień), tworzone są przy zastosowaniu topologii gwiazdy i metody dostępu cyklicznego.

Token w takiej sieci przesyłany jest do kolejnych punktów końcowych, mimo że wszystkie one są przyłączone do wspólnego koncentratora. Dlatego pojawiają się określenia sieci Token Ring jako mających "logiczną" topologię pierścienia, pomimo tego, że fizycznie ujęte są one w kształcie gwiazdy.

4. Literatura

- Komar, B. (2002). TCP/IP dla każdego. Gliwice: Helion.

- Sportack, M. (1999). Sieci komputerowe - księga eksperta. Gliwice: Helion.

- Informatyka (podstawy). Praca zbiorowa pod redakcją Henryka Sroki. AE, Katowice 1998.

- "Chip Special". Nr 6 (75)/2003.

- "NetWorld". Nr 11/2003 (95).

Źródło: jm.webmaster