Zgodnie z zaleceniami norm dotyczących bezpieczeństwa Informacji PN-ISO/IEC 17799 i serii 27001-3 należy okresowo dokonywać przeglądów stanu zabezpieczeń urządzeń pracujących w sieci. Urządzeniami takimi będą komputery, drukarki, serwery oraz urządzenia sieciowe: przełączniki i routery.

Zasadniczą cechą wspólną tych wszystkich urządzeń jest to, że wszystkie one oprócz "elektroniki" posiadają również oprogramowanie systemowe, które zarządza ich działaniem. Jest ono konfigurowalne i stworzone przez ludzi. Oprogramowanie systemowe działające w tych wszystkich komputerach ma za zadanie wykonywać różne czynności: od ściśle przypisanych i skończonych funkcjonalnościach jak to ma miejsce w i routerach po nie określone, albo ograniczone tylko ludzką wyobraźnią jak to ma miejsce w przypadku komputerów. Zawsze w sytuacjach gdzie funkcjonuje oprogramowanie mogą wystąpić tak zwane luki bezpieczeństwa lub po prostu podatności. Luki takie to nic innego jak stwierdzone i zinwentaryzowane miejsca, konfiguracje, systemów i aplikacji, które można wykorzystać do przejęcia kontroli nad urządzeniem. Według powszechnie przytaczanej definicji, prawdziwie bezpieczny system teleinformatyczny jest wyidealizowanym urządzeniem, które poprawnie i w całości realizuje tylko i wyłącznie cele zgodne z intencjami właściciela. Budowa skomplikowanego systemu spełniającego te założenia jest z reguły niemożliwa. Bezpieczeństwo systemu jest swojego rodzaju kompromisem sprzecznych oczekiwań projektanta oprogramowania, programisty, prawowitego właściciela systemu, posiadacza przetwarzanych danych, czy w końcu użytkownika końcowego.

W wielu przypadkach trudne lub niemożliwe jest dowiedzenie, że dany program spełnia sformalizowane oczekiwania. Z tych względów, zapewnianie bezpieczeństwa sprowadza się najczęściej do całościowego zarządzania ryzykiem: określane są potencjalne zagrożenia, szacowane jest prawdopodobieństwo ich wystąpienia, oceniany potencjał strat - a następnie podejmowane są kroki zapobiegawcze w zakresie, który jest racjonalny z uwagi na możliwości techniczne i względy ekonomiczne.

W wyniku analiz może się okazać, że zastosowanie zabezpieczenia przekroczy kosztowo prawdopodobieństwo wystąpienia incydentu bezpieczeństwa i z tej perspektywy będzie nieopłacalne bo być może specjalistyczne ubezpieczenie na wypadek jego wystąpienia będzie tańsze niż stosowanie drogiego zabezpieczenia.

Wśród ekspertów nie ma jednolitego sposobu porównywania poziomu bezpieczeństwa aplikacji czy systemów. Liczenie wykrytych błędów i luk czasami prowadzi na manowce jak chodź by kampania reklamowa sponsorowana przez Microsoft wykazująca na podstawie liczby wykrytych błędów, że systemy z pod znaku sympatycznego pingwina są bardziej podatne na ataki niż systemy „okienkowe”.

Z drugiej strony osoby lub oprogramowanie złośliwe wybierają najłatwiejszą i najwygodniejszą drogę i wykorzystują najbardziej znane luki, za pomocą najskuteczniejszych i najpowszechniejszych narzędzi. Licząc na to, że organizacje podłączone do sieci nie zadbają o załatanie znanych błędów. Najczęściej atakują kogo się da, skanując Internet w celu wyszukania podatnych systemów.

SANS Institute wspólnie z FBI w postaci amerykańskiego National Infrastructure Protection Center (NIPC) opublikowały listę Dziesięciu Najbardziej Krytycznych Internetowych Luk Bezpieczeństwa - Ten Most Critical Internet Security Vulnerabilites. Tysiące organizacji wykorzystało tę listę oraz późniejsze listy Top 20 do zamknięcia najbardziej istotnych luk.

W ten sposób powstał standard badania podatności infrastruktury teleinformatycznej określany często mianem SANS FBI. Początkowo był wykorzystywany do badania udostępnionych w sieci zasobów informatycznych lecz w dobie szerokiego dostępu do Internetu oraz dużej liczbie komputerów pracujących w sieciach lokalnych może być wykorzystywany w sieciach intranetowych.

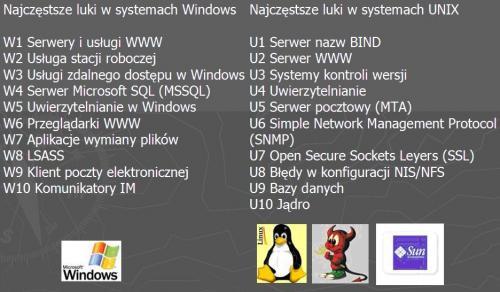

Obecna uaktualniona lista SANS Top 20 składa się tak naprawdę z dwóch list Top 10: dziesięć najczęściej wykorzystywanych podatności w usługach systemów Windows oraz dziesięć najczęściej wykorzystywanych podatności w usługach systemów UNIX i Linux. Choć w sieci rokrocznie mamy do czynienia z tysiącami incydentów naruszenia bezpieczeństwa, związanymi z tymi systemami operacyjnymi, znacząca większość udanych ataków korzysta z jednej lub kilku z opisanych 20 podatnych usług.

W wyniku analiz może się okazać, że zastosowanie zabezpieczenia przekroczy kosztowo prawdopodobieństwo wystąpienia incydentu bezpieczeństwa i z tej perspektywy będzie nieopłacalne bo być może specjalistyczne ubezpieczenie na wypadek jego wystąpienia będzie tańsze niż stosowanie drogiego zabezpieczenia.

Wśród ekspertów nie ma jednolitego sposobu porównywania poziomu bezpieczeństwa aplikacji czy systemów. Liczenie wykrytych błędów i luk czasami prowadzi na manowce jak chodź by kampania reklamowa sponsorowana przez Microsoft wykazująca na podstawie liczby wykrytych błędów, że systemy z pod znaku sympatycznego pingwina są bardziej podatne na ataki niż systemy „okienkowe”.

Z drugiej strony osoby lub oprogramowanie złośliwe wybierają najłatwiejszą i najwygodniejszą drogę i wykorzystują najbardziej znane luki, za pomocą najskuteczniejszych i najpowszechniejszych narzędzi. Licząc na to, że organizacje podłączone do sieci nie zadbają o załatanie znanych błędów. Najczęściej atakują kogo się da, skanując Internet w celu wyszukania podatnych systemów.

SANS Institute wspólnie z FBI w postaci amerykańskiego National Infrastructure Protection Center (NIPC) opublikowały listę Dziesięciu Najbardziej Krytycznych Internetowych Luk Bezpieczeństwa - Ten Most Critical Internet Security Vulnerabilites. Tysiące organizacji wykorzystało tę listę oraz późniejsze listy Top 20 do zamknięcia najbardziej istotnych luk.

W ten sposób powstał standard badania podatności infrastruktury teleinformatycznej określany często mianem SANS FBI. Początkowo był wykorzystywany do badania udostępnionych w sieci zasobów informatycznych lecz w dobie szerokiego dostępu do Internetu oraz dużej liczbie komputerów pracujących w sieciach lokalnych może być wykorzystywany w sieciach intranetowych.

Obecna uaktualniona lista SANS Top 20 składa się tak naprawdę z dwóch list Top 10: dziesięć najczęściej wykorzystywanych podatności w usługach systemów Windows oraz dziesięć najczęściej wykorzystywanych podatności w usługach systemów UNIX i Linux. Choć w sieci rokrocznie mamy do czynienia z tysiącami incydentów naruszenia bezpieczeństwa, związanymi z tymi systemami operacyjnymi, znacząca większość udanych ataków korzysta z jednej lub kilku z opisanych 20 podatnych usług.

Lista Top 20 jest listą luk, które wymagają natychmiastowej naprawy. Jest rezultatem procesu, w którym brało udział wielu czołowych ekspertów od bezpieczeństwa. Specjaliści wywodzili się z najbardziej wyczulonych na tematykę bezpieczeństwa agencji federalnych USA, Anglii i Singapuru, a także z wiodących producentów systemów i rozwiązań bezpieczeństwa oraz firm konsultingowych, czołowych akademickich programów bezpieczeństwa, wielu organizacji zrzeszających użytkowników tych systemów oraz z SANS Institute.

Podatności opisane w dokumentach są w odpowiedni sposób zindeksowane i opisane. Opis obejmuje zakres luki i co najważniejsze sposób jej „załatania”. W opisie znajdują się odwołania do wpisów CVE (Common Vulnerabilities and Exposures) dla każdej luki. Mogą się także zdarzyć wpisy CAN. Wpisy CAN oznaczają kandydatów na wpisy CVE. Wpisy CAN nie zostały poddane pełnej weryfikacji. Aby uzyskać więcej informacji na temat projektu CVE, zobacz http://cve.mitre.org/ .

Podatności opisane w dokumentach są w odpowiedni sposób zindeksowane i opisane. Opis obejmuje zakres luki i co najważniejsze sposób jej „załatania”. W opisie znajdują się odwołania do wpisów CVE (Common Vulnerabilities and Exposures) dla każdej luki. Mogą się także zdarzyć wpisy CAN. Wpisy CAN oznaczają kandydatów na wpisy CVE. Wpisy CAN nie zostały poddane pełnej weryfikacji. Aby uzyskać więcej informacji na temat projektu CVE, zobacz http://cve.mitre.org/ .

Wpisy CVE i CAN odzwierciedlają najistotniejsze podatności, które powinny zostać zweryfikowane dla każdej pozycji na liście. Każdy odnośnik CVE jest skojarzony z serwisem indeksującym ICAT amerykańskiego National Institute of Standards and Technology ( http://icat.nist.gov/ ). ICAT zawiera krótki opis każdej luki, jej cech charakterystycznych (np.:zakres ataków i potencjalny rezultat), listę podatnego oprogramowania i ich wersji, a także linki do zaleceń i informacji o aktualizacjach.

Podstawowa lista:

Obecnie lista została uzupełniona o nowego typu zagrożenia takie jak:

Client-side Vulnerabilities in: (podatności po stronie kilenta aplikacji)

C1. Web Browsers (przegladarki internetowe)

C2. Office Software (oprogramowanie biurowe)

C3. Email Clients (aplikacje pocztowe)

C4. Media Players (odtwarzacze mediów)

Server-side Vulnerabilities in: (podatnosci po stronie serwera)

S1. Web Applications (aplikacje webowe)

S2. Windows Services (serwisy systemu Windows)

S3. Unix and Mac OS Services (serwisy systemów Unix i Mac OS)

S4. Backup Software (oprogramowanie do sporządzania kopii zapasowych)

S5. Anti-virus Software (oprogramowanie antywirusowe)

S6. Management Servers (oprogramowanie do zarządzania serwerami)

S7. Database Software (bazy danych)

Security Policy and Personnel: (podatnosci związane z polityka bezpieczeństwa i personelem)

H1. Excessive User Rights and Unauthorized Devices (nadmierne prawa użytkownika i nieautoryzowane urządzenia)

H2. Phishing/Spear Phishing

H3. Unencrypted Laptops and Removable Media (niezaszyfrowane zasoby urządzeń przenośnych)

Application Abuse: (podatności związane z nadużyciem aplikacji)

A1. Instant Messaging (komunikatory)

A2. Peer-to-Peer Programs (programy typu p2p)

Network Devices: (urządzenia sieciowe)

N1. VoIP Servers and Phones (telefonia VoIP)

Z1. Zero Day Attacks (podatności związane z typem ataku, wykorzystującm nieodkrytą podatność systemu czy aplikacji. To zazwyczaj nieznany jeszcze programom antywirusowym wirus czy koń trojański).

Na stronie http://www.sans.org znajdują się opisy metodologii badania oraz wykaz oprogramowania w tym również o otwartym kodzie, które umożliwia sprawdzenie podatności swoich zasobów sieciowych według powszechnie uznanego standardu jakim jest SANS FBI TOP 20

Client-side Vulnerabilities in: (podatności po stronie kilenta aplikacji)

C1. Web Browsers (przegladarki internetowe)

C2. Office Software (oprogramowanie biurowe)

C3. Email Clients (aplikacje pocztowe)

C4. Media Players (odtwarzacze mediów)

Server-side Vulnerabilities in: (podatnosci po stronie serwera)

S1. Web Applications (aplikacje webowe)

S2. Windows Services (serwisy systemu Windows)

S3. Unix and Mac OS Services (serwisy systemów Unix i Mac OS)

S4. Backup Software (oprogramowanie do sporządzania kopii zapasowych)

S5. Anti-virus Software (oprogramowanie antywirusowe)

S6. Management Servers (oprogramowanie do zarządzania serwerami)

S7. Database Software (bazy danych)

Security Policy and Personnel: (podatnosci związane z polityka bezpieczeństwa i personelem)

H1. Excessive User Rights and Unauthorized Devices (nadmierne prawa użytkownika i nieautoryzowane urządzenia)

H2. Phishing/Spear Phishing

H3. Unencrypted Laptops and Removable Media (niezaszyfrowane zasoby urządzeń przenośnych)

Application Abuse: (podatności związane z nadużyciem aplikacji)

A1. Instant Messaging (komunikatory)

A2. Peer-to-Peer Programs (programy typu p2p)

Network Devices: (urządzenia sieciowe)

N1. VoIP Servers and Phones (telefonia VoIP)

Z1. Zero Day Attacks (podatności związane z typem ataku, wykorzystującm nieodkrytą podatność systemu czy aplikacji. To zazwyczaj nieznany jeszcze programom antywirusowym wirus czy koń trojański).

Na stronie http://www.sans.org znajdują się opisy metodologii badania oraz wykaz oprogramowania w tym również o otwartym kodzie, które umożliwia sprawdzenie podatności swoich zasobów sieciowych według powszechnie uznanego standardu jakim jest SANS FBI TOP 20